案例分享某大型银行 – 账号统一管理平台

实施范围与价值

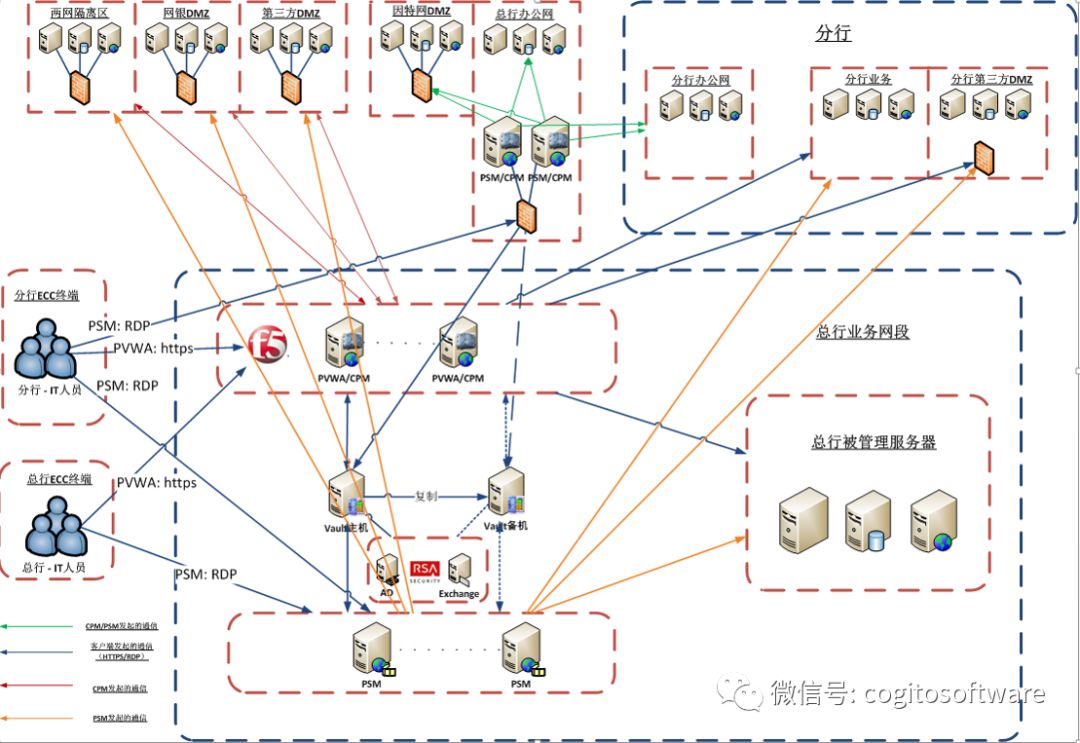

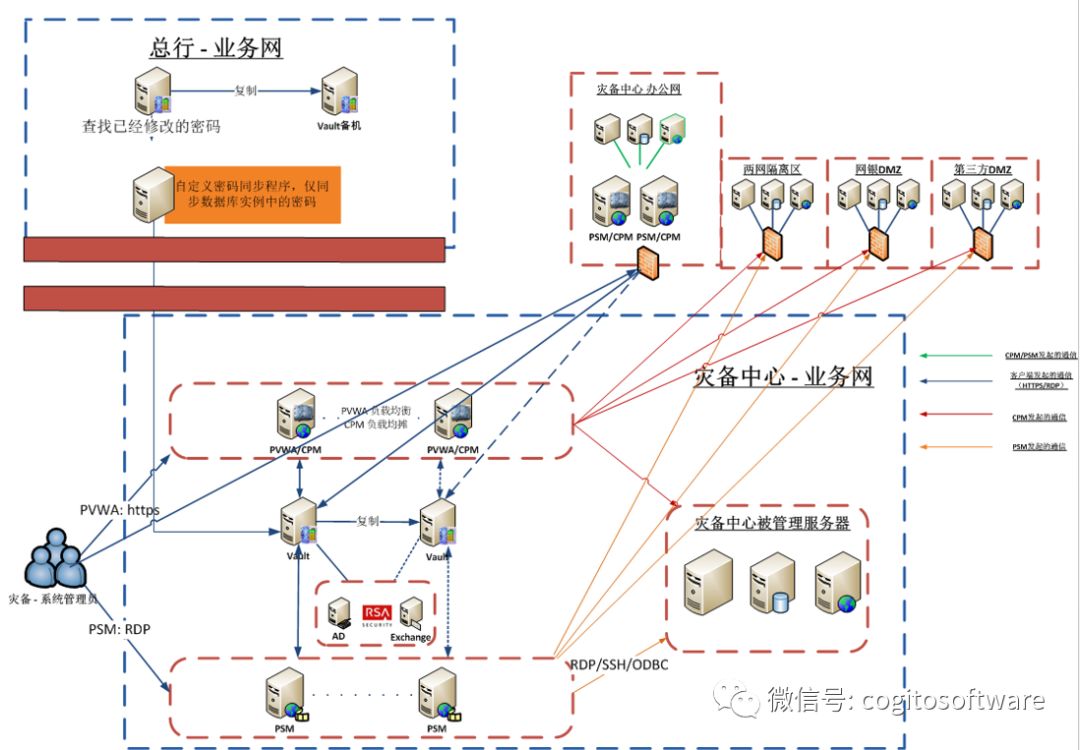

•在2013年1月利用CyberArk实施了运维账号统一管理系统,实现了全行范围内的特权账号与一般账号的统一管理:

•1套环境覆盖上海数据中心,36个分行机构

•针对全行800多名员工,以及1600台服务器

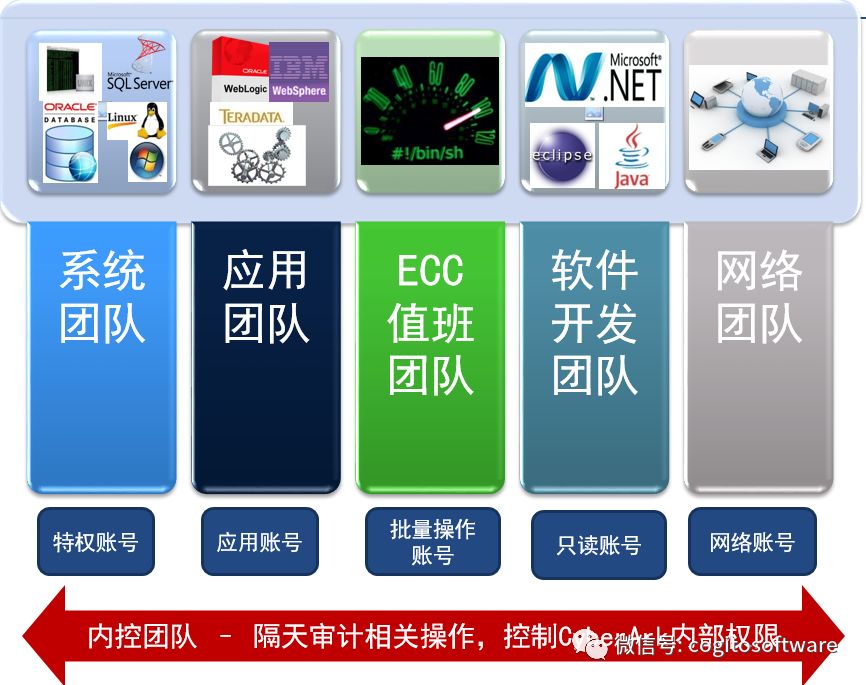

•IT管理员只可以使用账号实现单点登录,但无法知晓密码,全行范围内的生产操作审计

•CyberArk的系统配置管理员纳入CyberArk自动管理

•全面实现平台配置,用户管理,权限管理,账号管理的权限分离。

•支持各种管理员常见客户端和特定应用的单点登录功能

•最大960并发会话

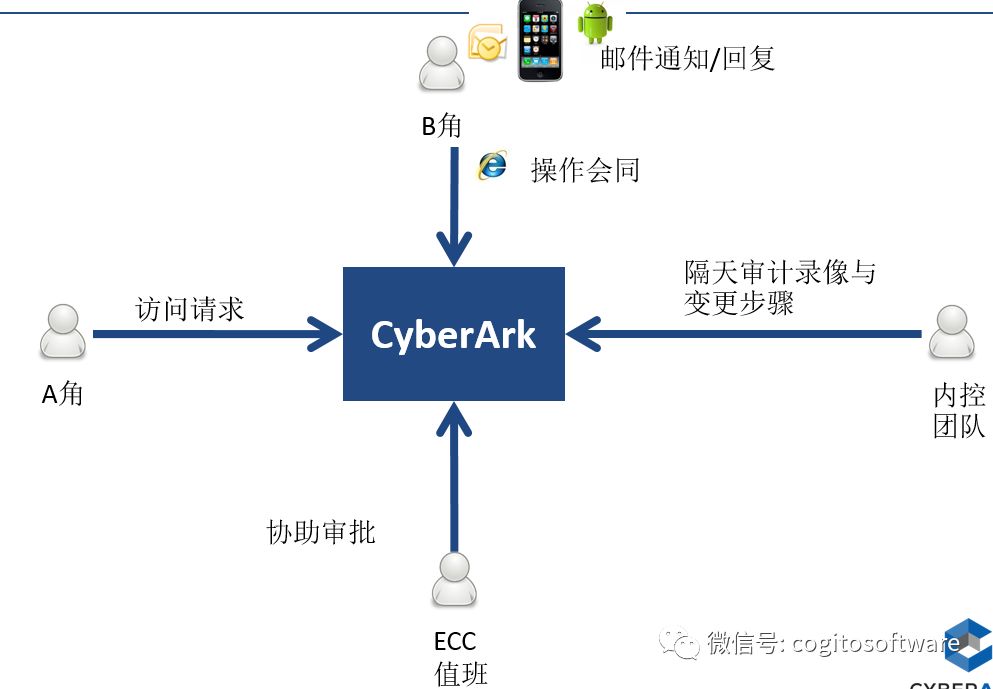

双人会同登录/操作

【某客户】 –管理团队与对应账号

密码导出

•特权账号密码由CyberArk随机生成

•特权账号密码分段加密导出,邮件发送给A/B角色

•加密密钥由内控团队管理(手工保存至信封),由CyberArk系统随机生成

邮件标题:【运维账号信息】 - ZSC_SOP_SYS / Root / ZSC_SOP_SYS_AIX_Auto_10.100.33.68_root

邮件内容:

==============================================

【运维账号信息】

Policy ID = ZSC_SOP_SYS_AIX_Auto

IP地址 = 10.100.33.68

用户名 = root

主机名 = CBAPP1

应用名 = 核心银行

【导出的密码为第2部分】 9CpBYq5Wbg==

【导出时间】 2013-03-29 11:50:24 5024

==============================================

【说明】请务必妥善保管,防止密码泄露

管理效果

•与RSA和AD集成,形成双因素认证

•严格的权限管理

•99%的密码是不可见的,通过PSM登录

•所有CyberArk 默认用户 (operator, administrator)密码通过CPM自动管理,并且具有操作审计

•脚本化的部署方式

新闻与合规要求

由特权账号引起的安全事件回顾和分析

特权账号-------掌控企业信息安全保险库的钥匙

特权账号管理、使用过程存在严重的安全隐患和漏洞

谁有特权帐号的访问权限?

•管理员

•承包商;云服务提供者

•数据库管理员

•离职员工

•应用程序

这些破坏为何会发生?

•共享帐号的使用

•过多的特权,权限过于集中

•“隐藏/休眠”幽灵帐号

•不存在/非强制的访问控制

•不经常修改的密码

•特权会话没有有效隔离

银监会相关监管要求

银监会监管

银监会[2007] 6号《商业银行内部控制指引》

•第一百二十三条 商业银行应当对计算机信息系统实施有效的用户管理和密码(口令)管理,对用户的创建、变更、删除、用户口令的长度、时效等均应当有严格的控制

•第一百二十四条 商业银行应当对计算机信息系统的接入建立适当的授权程序,并对接入后的操作进行安全控制

•第一百一十八条 商业银行应当明确计算机信息系统开发人员、管理人员与操作人员的岗位职责,做到岗位之间的相互制约,各岗位之间不得相互兼任

银监会监管

银监会[2009]19号《商业银行信息科技风险管理指引》

•第二十二条 商业银行应建立有效管理用户认证和访问控制的流程。并且确保其在信息系统内的活动只限于相关业务能合法开展所要求的最低限度。

•第二十五条(三)制定最高权限系统账户的审批、验证和监控流程,并确保最高权限用户的操作日志被记录和监察

•第二十六条(三)加强职责划分,对关键或敏感岗位进行双重控制。

•第三十五条 商业银行应制定相关控制信息系统变更的制度和流程,除得到管理层批准执行紧急修复任务外,禁止应用程序开发和维护人员进入生产系统,且所有的紧急修复活动都应立即进行记录和审核。

证监会相关监管要求

证监会监管

证监会[1998] 2号《证券经营机构营业部信息系统技术管理规范》

•计算机安全管理在执行中,“定期更换操作口令”是指至少每两个月更换一次。

•操作安全制度(〔2.3.5〕)在执行中,应重视以下方面:

2.新开用户需经严格审批;

3.冗余用户要及时清理,超过三个月未使用过的用户要设置为禁止使用状态或删除; 4.数据库管理系统的系统管理员口令应由电脑中心集中管理,并于非软件开发商的

第三处封存保管。

信息安全等级保护相关监管要求

等保监管

信息系统安全等级保护基本要求 (GBT 22239-2008)

•应针对系统变更、重要操作、物理访问和系统接入等事项建立审批程序,按照审批程序执行审批过程,对重要活动建立逐级审批制度,应记录审批过程并保存审批文档。

•身份鉴别信息应具有不易被冒用的特点,口令应有复杂度要求并定期更换。

应授予不同帐户为完成各自承担任务所需的最小权限,并在它们之间形成相互制约的关系。

•应及时删除多余的、过期的帐户。

•应确保在外部人员访问受控区域前得到授权或审批,批准后由专人全程陪同或监督,并登记备案。

等保监管

数据库管理系统安全技术要求(GBT 20273 -2006 )

•由系统控制的敏感数据,如口令、密钥等,不应在未受保护的程序或文档中以明文形式存在。

•系统应提供一种机制,能按时间、进入方式、地点、网络地址或端口等条件规定哪些用户能进入系统 。