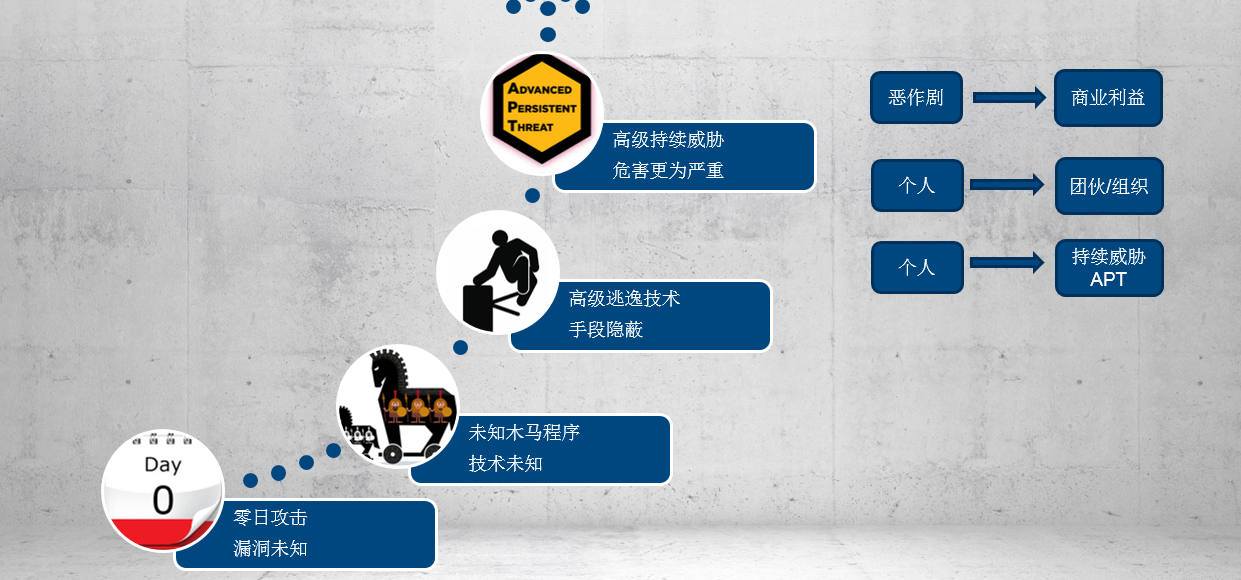

安全威胁现状

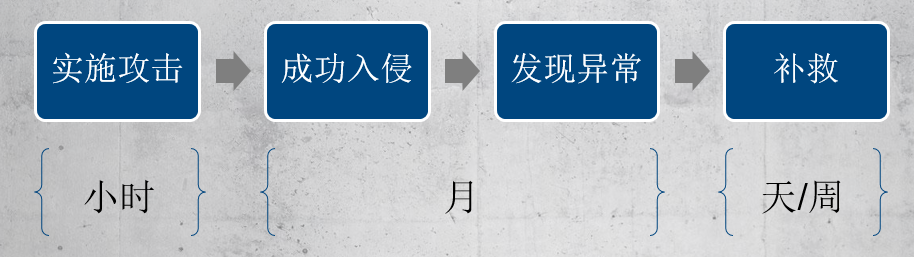

漏洞可被利用的周期越长黑客机会越大

攻击被发现的平均时间229天

用户自行发现的比例33%

甚至还有被黑客通知拉库的

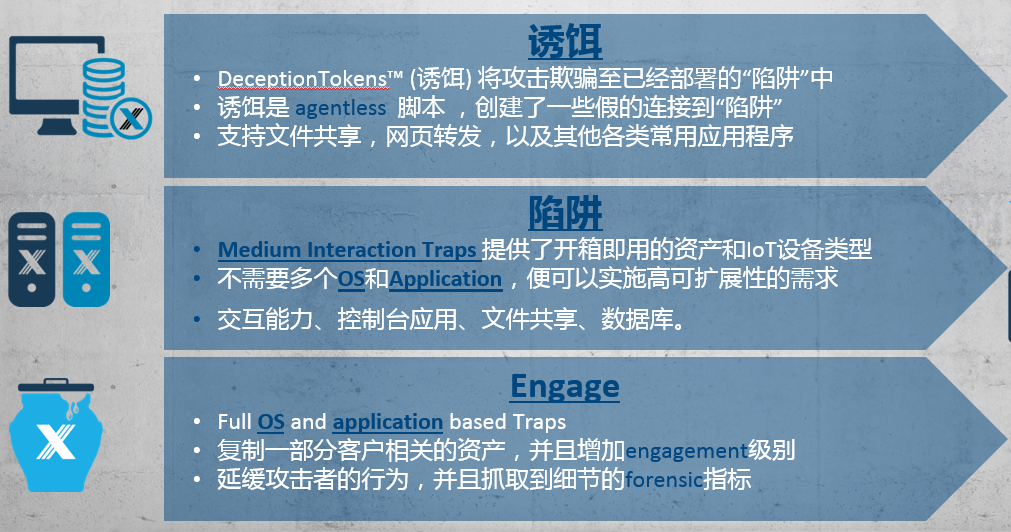

TrapX 核心思想

诱骗技术是专门用于为捕获入侵者的访问行为精心设计的可以让攻击者探测扫描、攻击和入侵的一个高仿真网络系统。

利用从“诱饵”->“陷阱”-> “蜜网”的诱骗技术技术发现藏匿在内网中的威胁,并跟踪行为记录。

TrapX是什么?

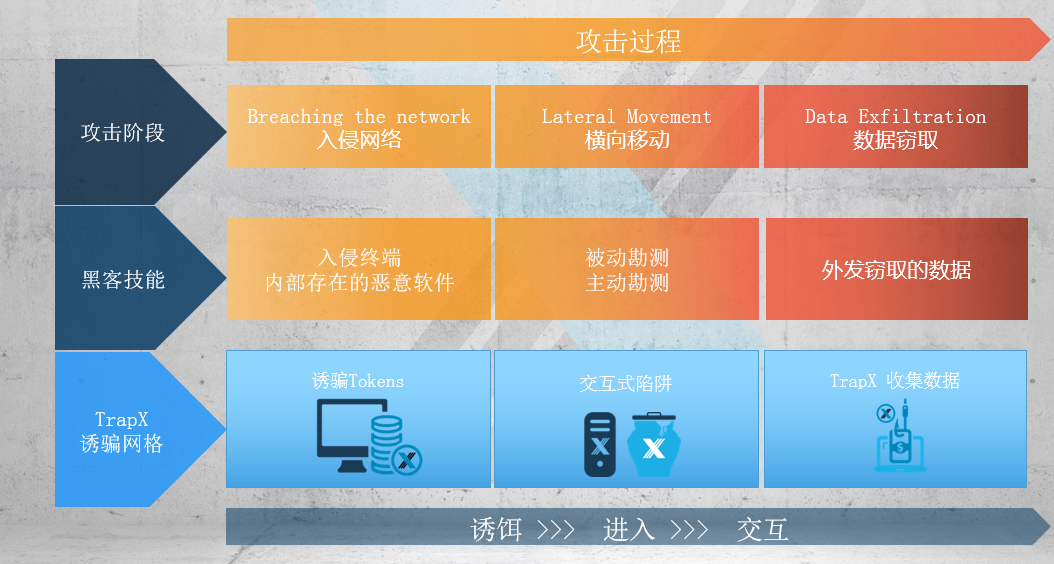

•TrapX 模拟不同种类设备,形成“假资产”(陷阱)

•假资产具有“高仿真”IOC, 零误报情况zero false positive

•多层次的、可扩展的“诱骗”技术,使得黑客很容易掉入“陷阱”

•提高黑客在攻击的时候的成本,可以让安全人员更清楚地检测、响应、学习

为什么需要诱骗?

•诱骗是一种新的概念,额外的一个层面来保护企业安全。

•两种主要的恶意/黑客活动:

1、勒索软件:随机自动

恶意软件会扫描“网络驱动器”。那我们就部署一个假的网络驱动器。

2、有目的性的攻击:明确攻击对象

黑客已经入侵,并且在寻找有用信息,比如URL, Putty Connection。

•几乎“零误报”,因为内部人士不会主动去访问陷阱。任何访问都可能是恶意的。

•有效应对审计或者红蓝对抗。一旦有人尝试入侵,就会被发现。

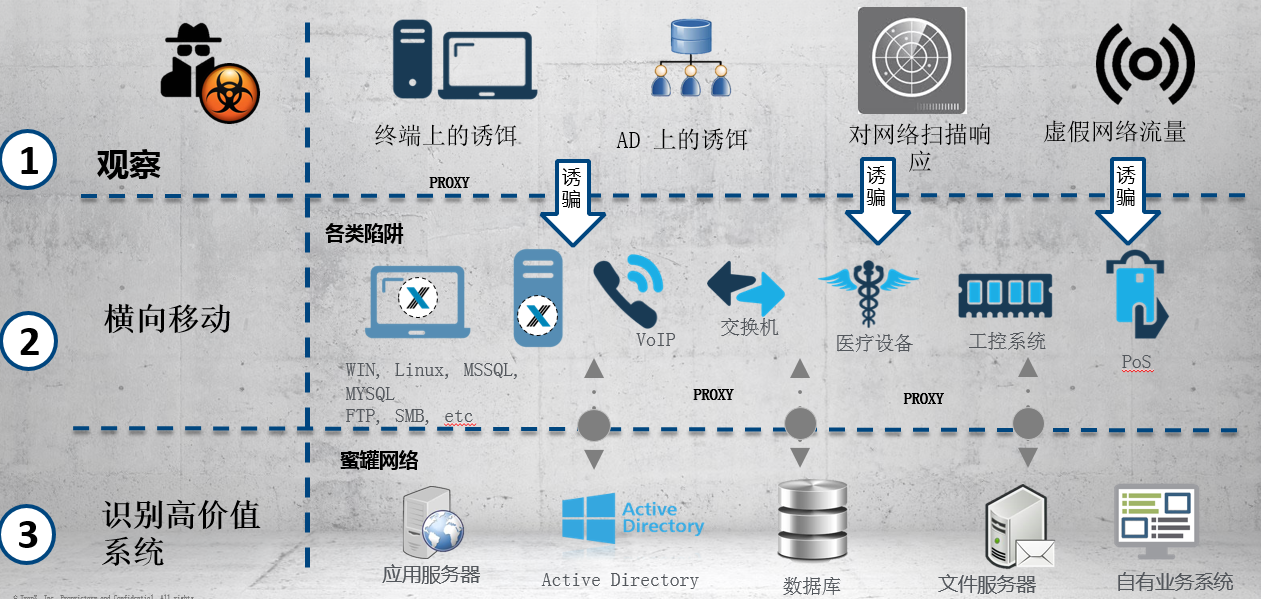

DeceptionGrid 多层次的诱骗技术

在杀戮链中诱骗攻击者

多层次的诱骗技术

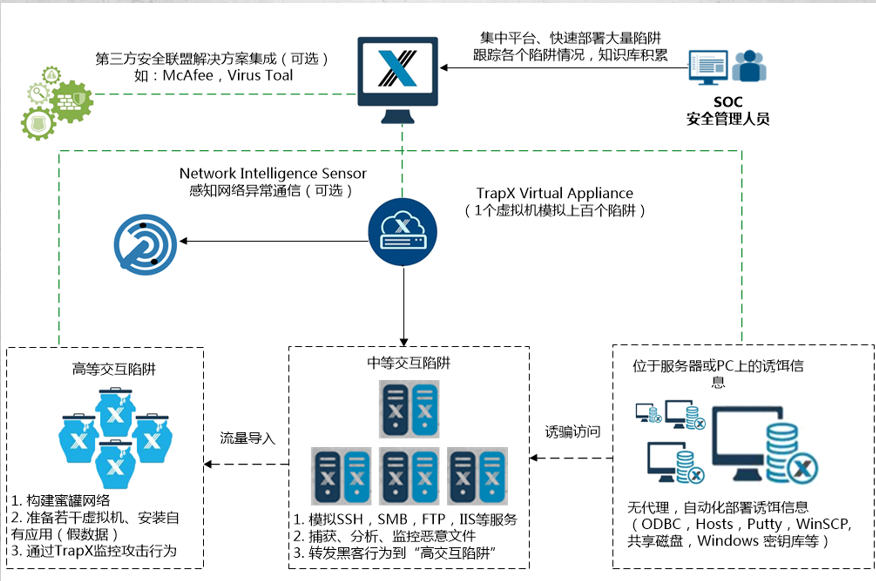

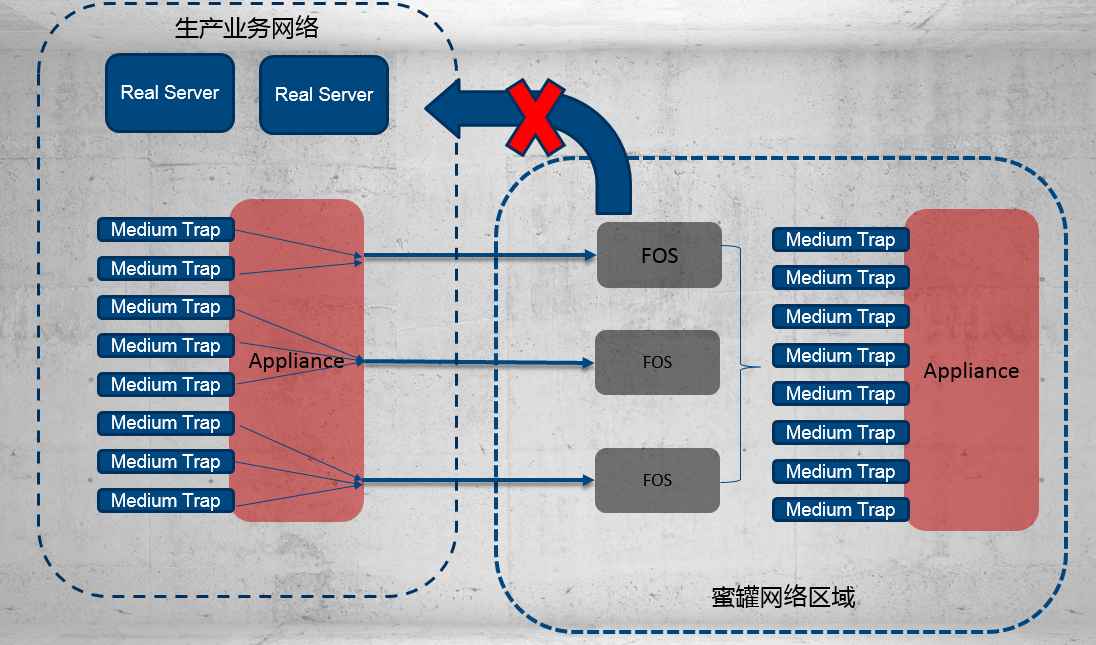

TrapX 技术架构

TrapX 物理架构

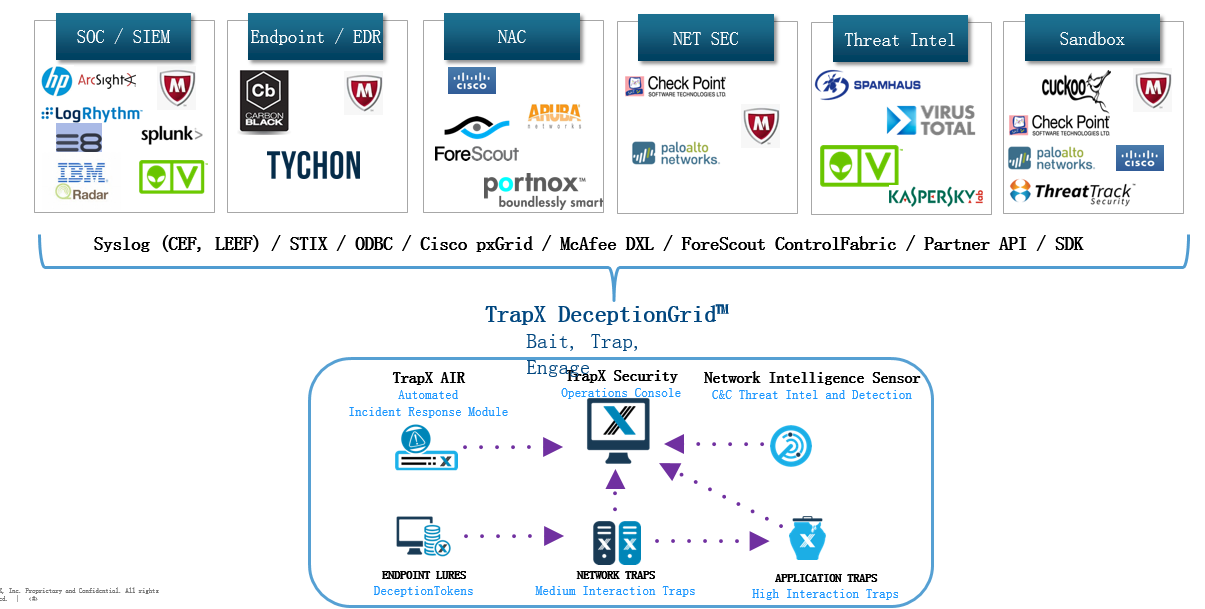

TrapX 可以与不同的第三方系统进行集成

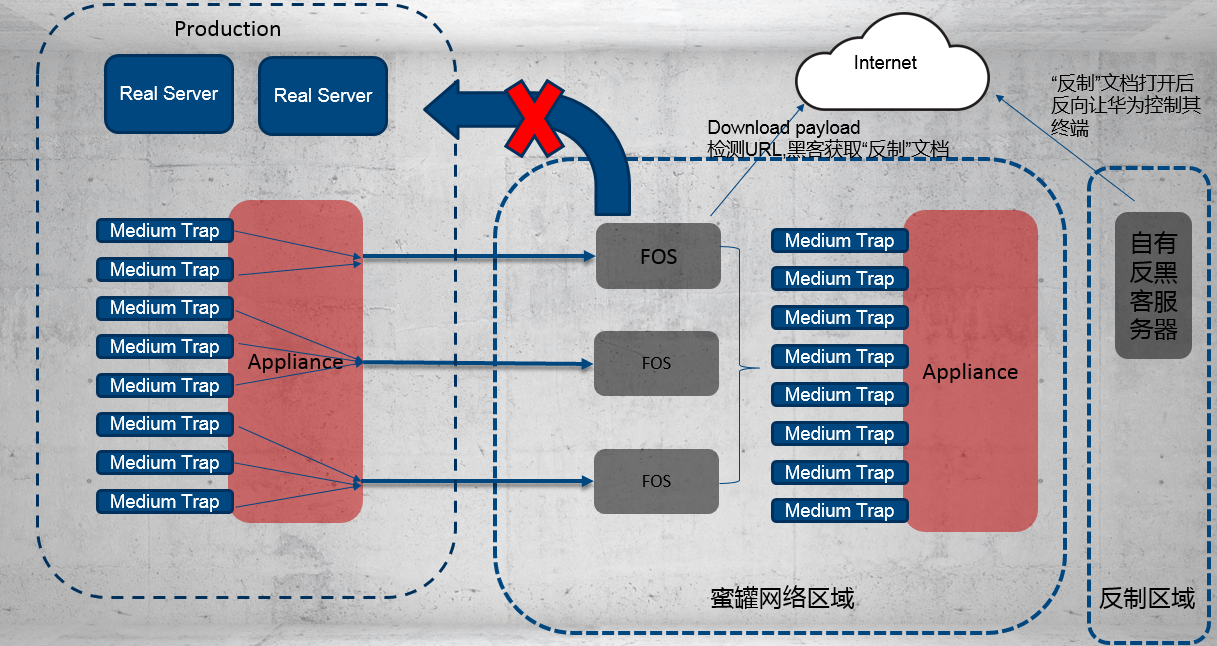

一个Appliance模拟多个中等交互陷阱,吸引黑客进入FOS。

但是FOS无法访问生产区域,但是可以访问到蜜罐网络区域的其他中等交互陷阱,或者高交互陷阱。

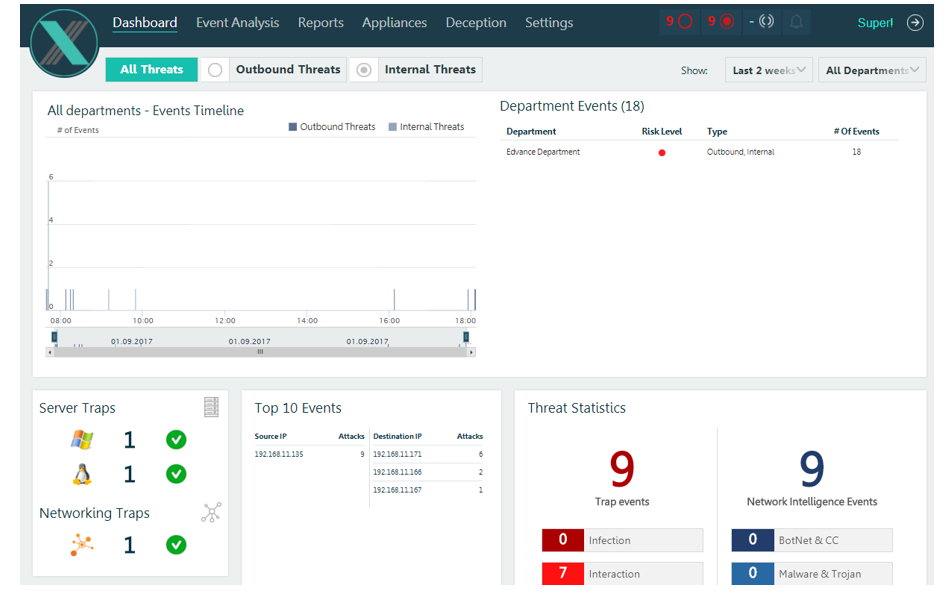

TrapX截图

TrapX-Web控制台仪表板

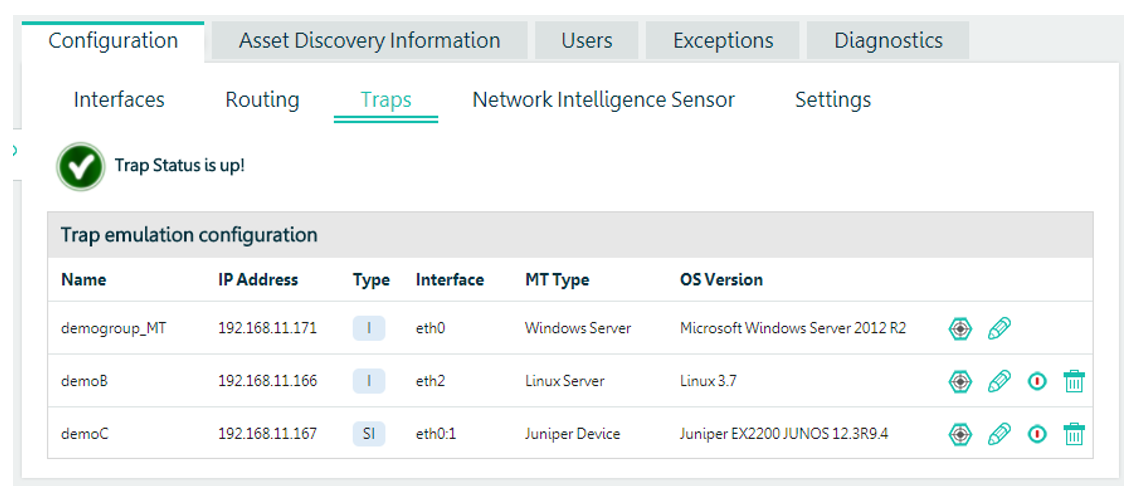

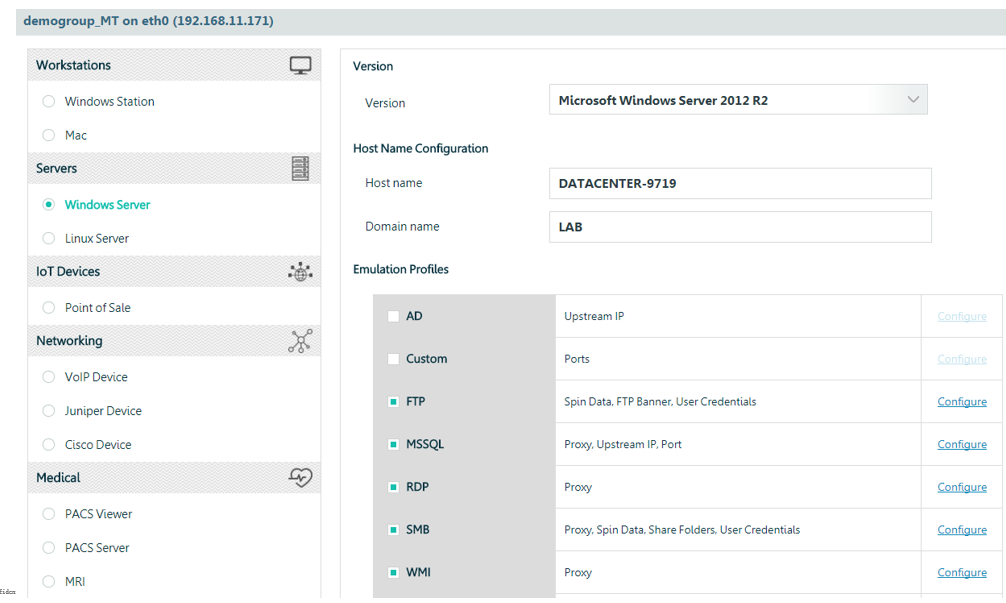

TrapX- Traps模拟

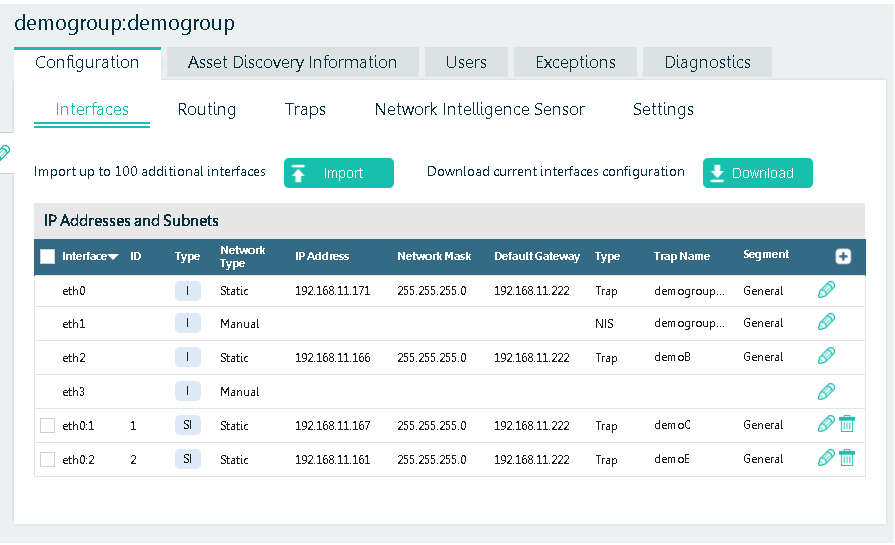

TrapX-每个以太网接口设置Traps

Trapx-黑客从伪造的网络服务器上看到的东西

TrapX – Traps里的服务模拟

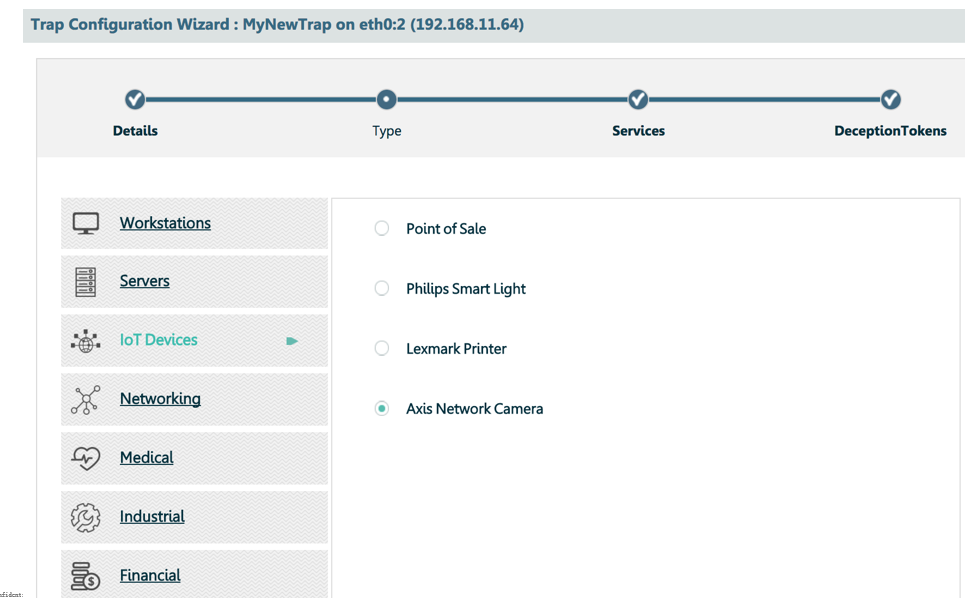

模拟物联网设备,以及更多

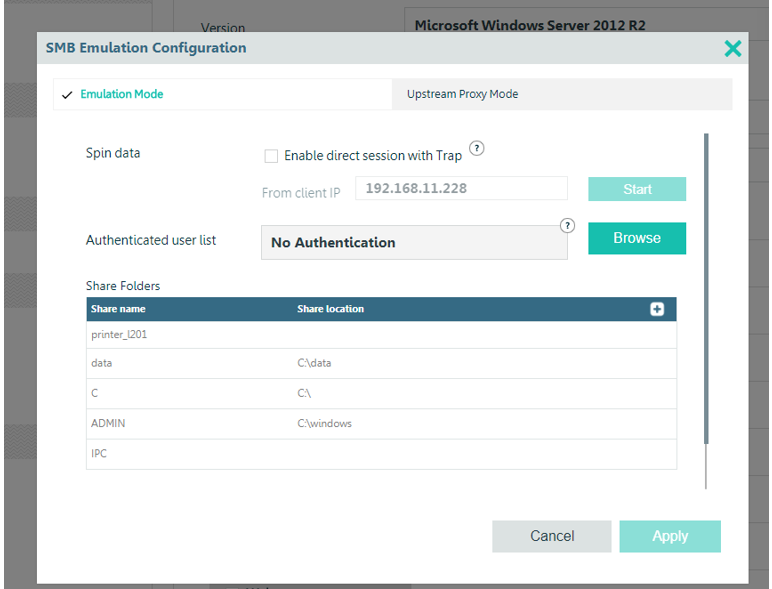

TrapX—详细的服务仿真设计

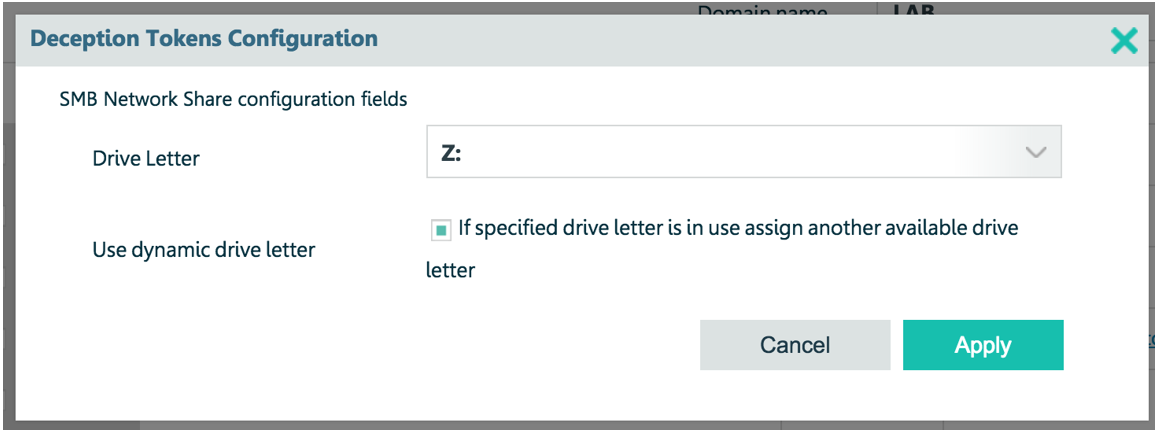

Deception token -例如SMB网络安装

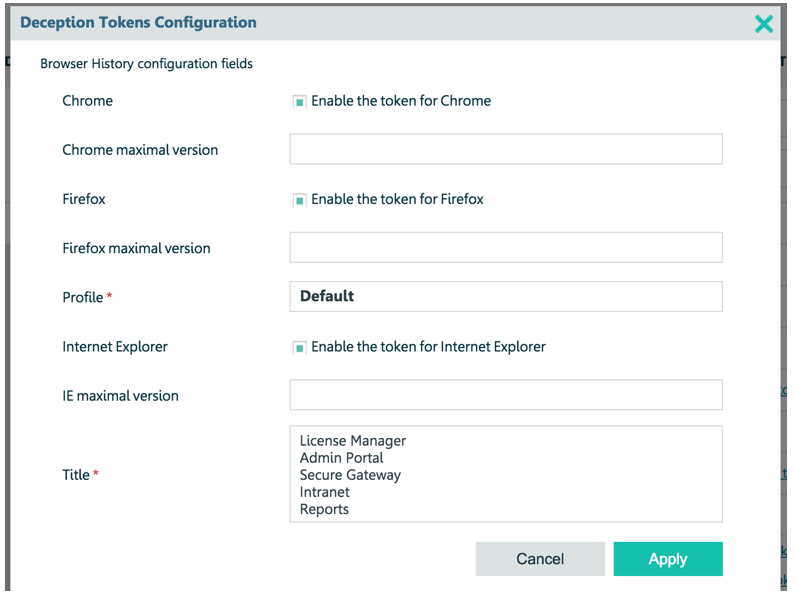

Deception token -例如浏览器历史记录

TrapX - Traps对普通用户隐藏自身

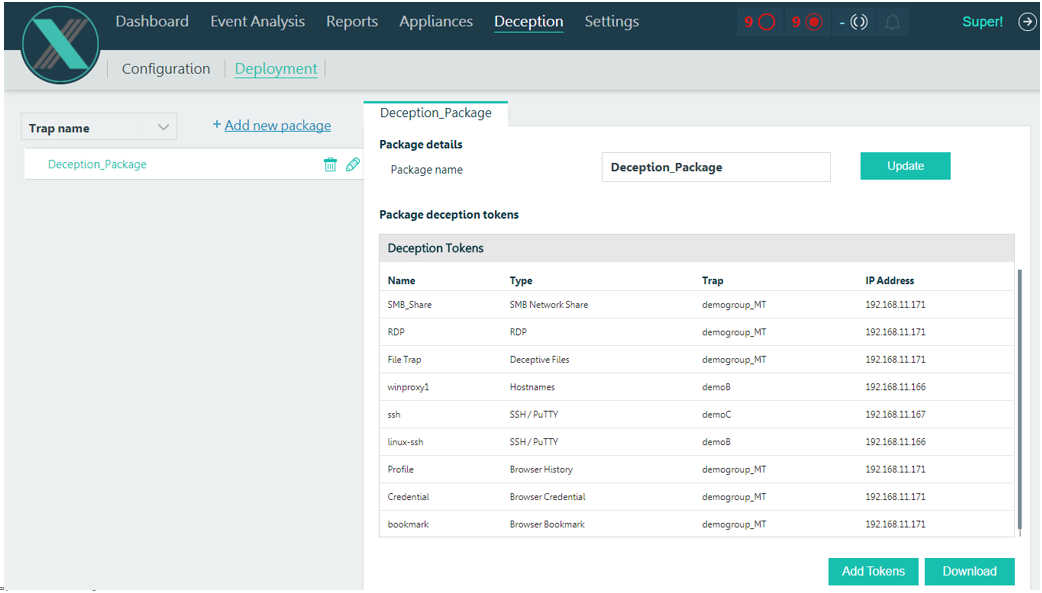

Trapx- Deception token下载

TrapX-攻击可视化

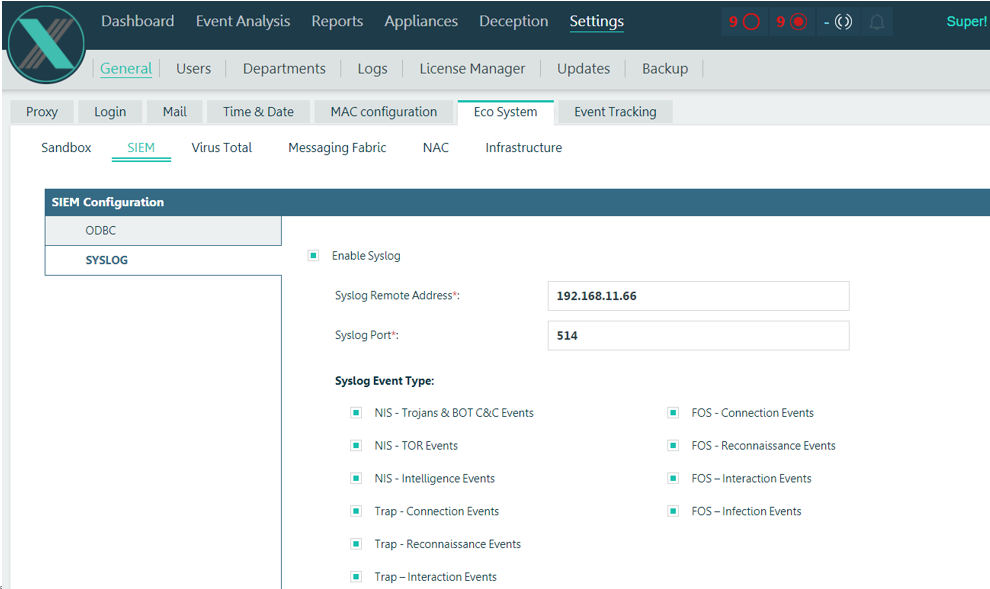

TRAPX-与SIEM集成

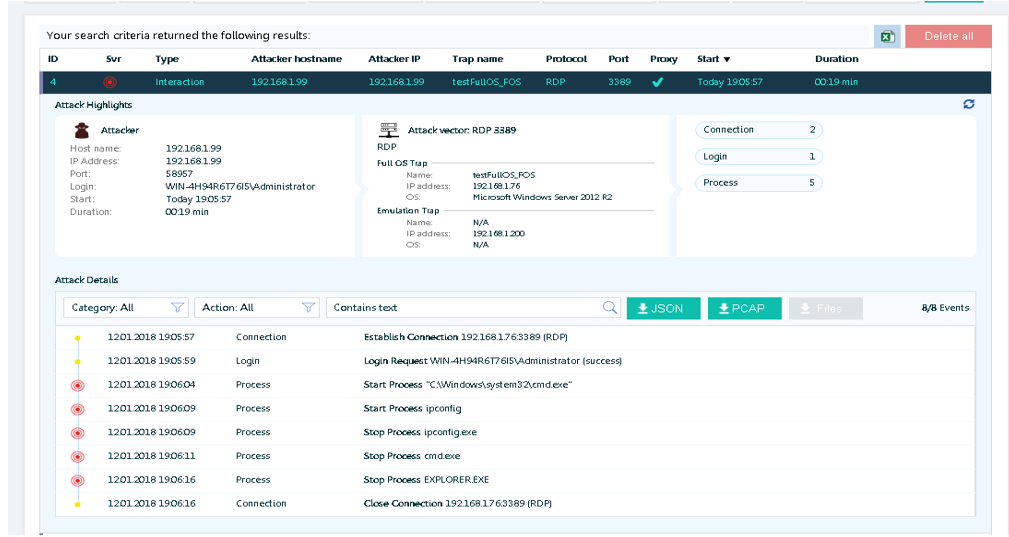

Trap中的活动

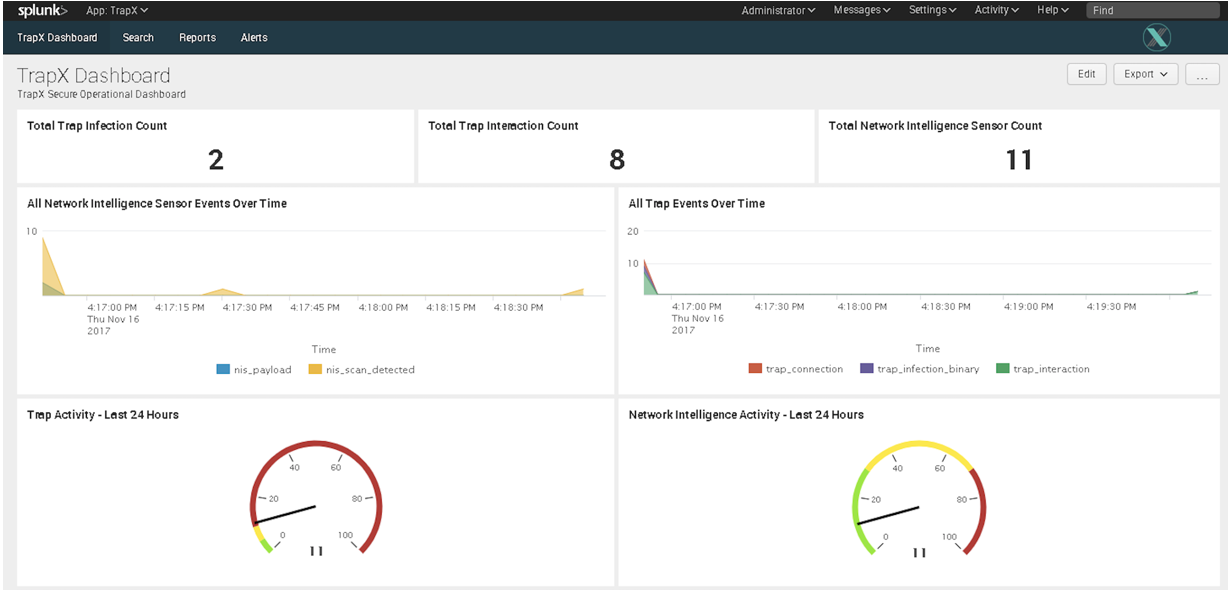

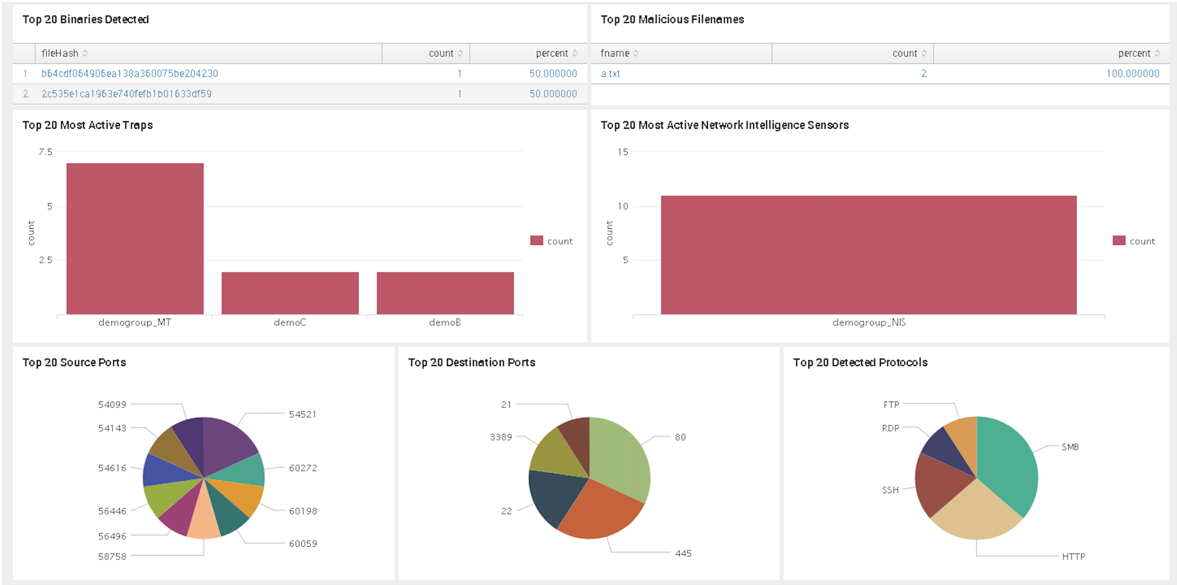

Splunk仪表板

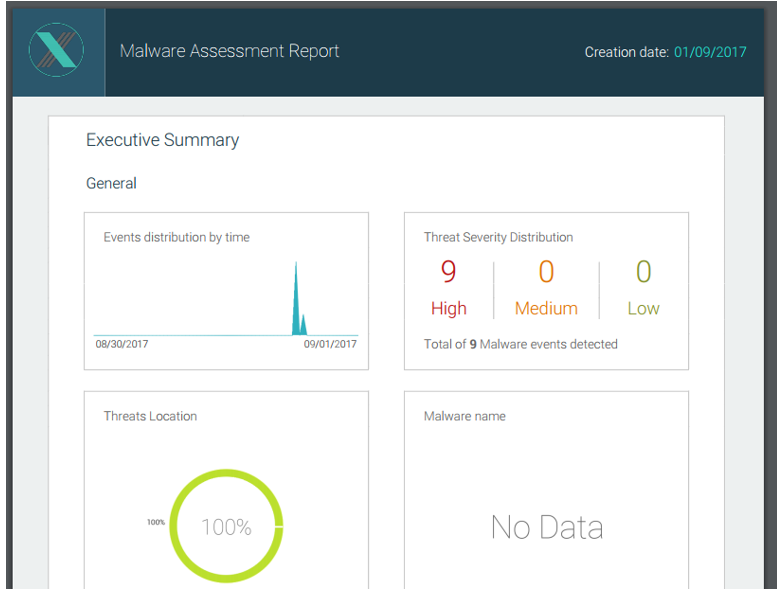

TrapX-恶意软件评估报告(PDF)