已知被利用漏洞(KEV)是指经确认已在实际环境中被利用的CVE漏洞。美国网络安全与基础设施安全局(CISA)维护官方KEV目录,并通过《第22-01号约束性操作指令》规定修复时限。众多私营机构现已采用该清单来确定补丁修复优先级。

尽管CVSS评分衡量潜在影响,但KEV代表实际被利用的漏洞。换言之,它们将“可能被利用”转化为“正在被利用”,需要更快的服务水平协议(SLA)和自动化防护措施。

KEV vs CVE vs EPSS

安全团队常混淆这些相关术语。理解差异对准确评估风险至关重要。

|

缩写 |

来源 |

用途 |

|

CVE |

NVD |

|

|

CVSS |

NVD / FIRST |

衡量理论严重性(影响+可利用性)。 |

|

EPSS |

FIRST.org |

预测30天内被利用概率。 |

|

KEV |

CISA |

确认实际利用情况并设定补丁截止期限。 |

这些系统共同构成风险分层体系:CVSS揭示潜在危害程度,EPSS预判实际发生概率,已知被利用漏洞则反映当前动态。

已知被利用漏洞对开发者与首席信息安全官的重要性

首先,已知被利用漏洞揭示活跃攻击者行为模式。其次,它们常涉及团队认为安全的第三方组件、框架、容器或CI/CD依赖项。因此延迟修复可能在构建交付基础设施内部开启横向移动通道。

近期案例:

核心要点:已知被利用漏洞并非潜在威胁,而是活跃威胁。因此除非可达性分析证明无风险,否则应将所有此类漏洞视为“立即修复”对象。

如何追踪并优先处理已知被利用漏洞

首先查阅美国网络安全与基础设施安全局(CISA)官方漏洞目录,标记安全扫描器中匹配的漏洞。随后结合已知被利用漏洞与EPSS评分,筛除冗余信息,聚焦真正影响运行代码的弱点。

逐步工作流:

·面向互联网的漏洞:1-3日内修复

·内部漏洞:一周内修复

·未使用代码:持续监控并定期验证

从认知到行动:Xygeni实现修复自动化

实践中手动处理难以扩展。因此Xygeni将已知被利用漏洞直接接入CI/CD工作流,将警报转化为可执行的引导式操作。

简言之,威胁情报揭示攻击目标,Xygeni确保漏洞快速、安全、自动修复。

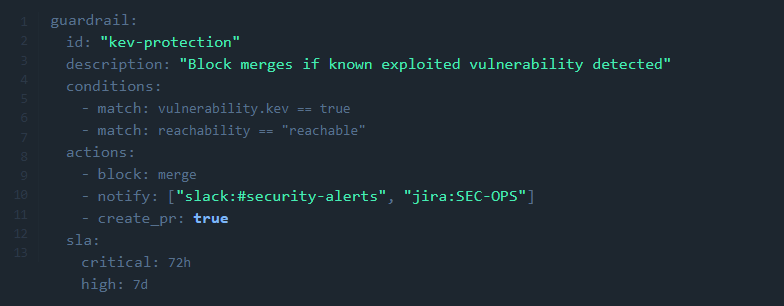

示例防护策略(YAML)

本规则强制禁止合并存在已知利用漏洞的代码,通知相关渠道,并在CI/CD防护栏内自动创建修复PR。

微案例:阻止KEV漏洞部署

结果:团队避免将已知被利用漏洞推送至生产环境,并在同一迭代周期内恢复红管道流程。